브래의 슬기로운 코딩 생활

정보보안 6주차 정리 - 네트워크 보안(2) 본문

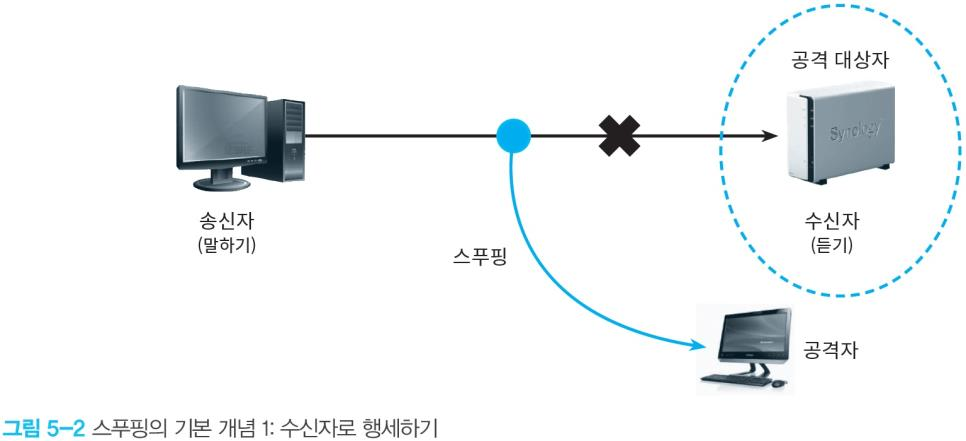

스푸핑

스푸핑(Spoofing)

네트워크 보안분야: 공격자가 마치 공격 대상자인 것처럼 행세하는것

원래의미: 다른사람을 흉내내는 것 혹은 따라하는 짓궂은장난

공격자는 마치 자신이 수신자 인 것처럼 행세하여 송신자가 보낸 메시지를 강탈

예

- 수신자로행세하기

- 송신자로행세하기

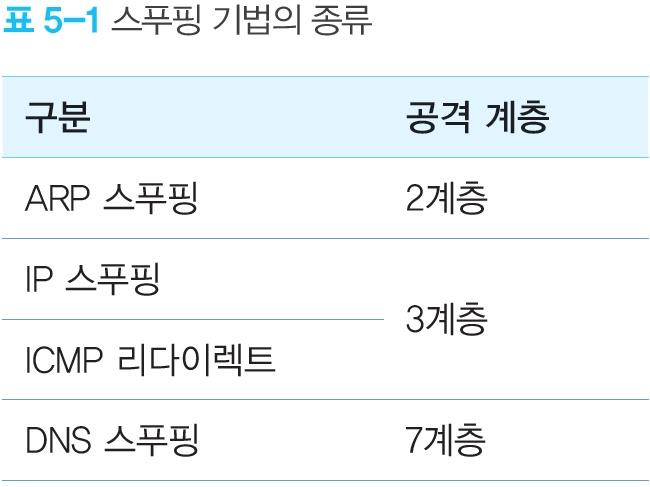

다양한 스푸핑 기법의 종류들

2계층 공격: 공격자가 같은 스위치 내에 존재

3계층 or 7계층 공격: 공격자가 내부 네트워크 및 외부 네트워크에서도 공격 가능

ARP 스푸핑

공격자가 공격 대상자의 MAC 주소를 가로채는 공격

- IP 주소(3계층)로보내더라도내부적으로는MAC주소(2계층)로변환되어전송됨

ARP(Address Resolution Protocol)

- MAC 주소를결정(Resolution)하기위한통신프로토콜

- IP주소를MAC 주소(하드웨어주소)로변환하는역할

하드웨어주소: 네트워크 카드 별로 부여되는 고유한 번호

핵심

- 공격자가 스위치 내의 다른 단말에 가짜 ARP 응답을 보내는것

- (ARP 요청이 오지않았는데도 불구하고) ARP 응답을 스위치내의 다른단말에 지속적으로 보냄

→ 가짜 MAC 주소를 자신의 ARP 테이블에 반영

ARP 스푸핑의 현상과 탐지

(1) 지속적인ARP 응답발생

- 와이어샤크(Wireshark) 같은 패킷 분석프로그램을 이용하여 확인

(2) ARP 테이블에서 중복된 MAC 주소 확인

명령어실행: arp –a

(3) ARP 테이블 감시프로그램 활용

(4) 네트워크 속도 저하

ARP 스푸핑 방지 대책

a. 정적인 ARP 테이블관리

- 현실적 어려움: 관리 비용증가

b. PC와 서버의 보안 수준강화

IP 스푸핑

◦ IP 스푸핑(IP Address Spoofing): 공격자의 IP 주소를 다른 IP 주소로 속이는 공격 방법

◦ 핵심: 자신이 보내는 메시지 안의 IP 주소를 변조

◦ IP 헤더 정보에 저장된 출발 IP 주소(Source IP Address) 변조

IP 스푸핑의 방지 방법

IP 주소 기반의 트러스트 관계를 맺지 않음

◦ 서버 클러스터링(Clustering)이 꼭 필요한경우: 트러스트 관계에 있는서버들의 보안 수준 강화

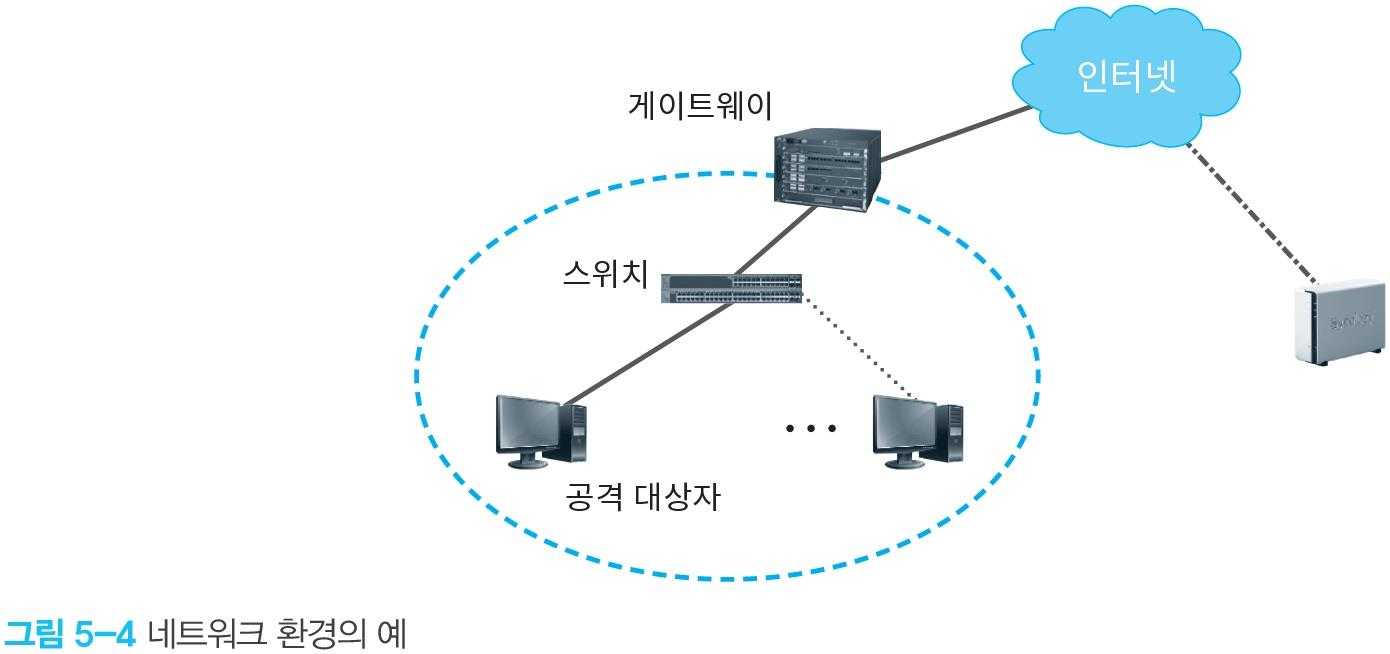

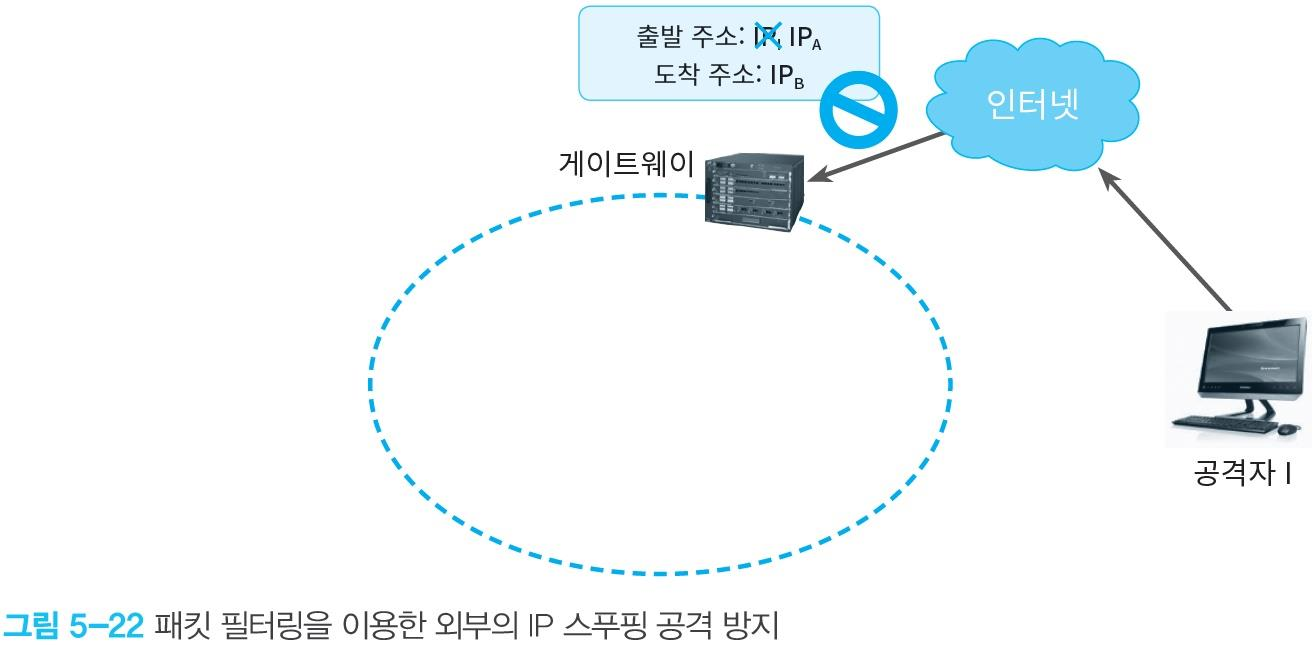

패킷필터링(Packet Filtering)

◦ 게이트웨이 밖에서 시도되는IP 스푸핑 공격에 대한 방지 수단

◦ 게이트웨이: 외부에서 내부 네트워크로 전달되는 메시지가 거쳐가는 중간 관문

◦ 외부에서 내부로 전달되는 메시지 중에서 출발 IP가 내부IP로 설정된 메시지를 필터링(차단)

ICMP 스푸핑

◦ ICMP(The Internet Control Message Protocol): 네트워크 상에 현재 오류가 없는지 진단하거나

제어하는 목적으로 사용되는 프로토콜: IP 프로토콜의 약점 보완 목적

◦ ICMP의 사용 목적

1: 네트워크 진단

- 네트워크 연결여부 확인: ping 또는 traceroute

2: 네트워크 흐름 통제

- 게이트웨이가 2개인 네트워크 환경에서 게이트웨이의 IP 메시지 재전송

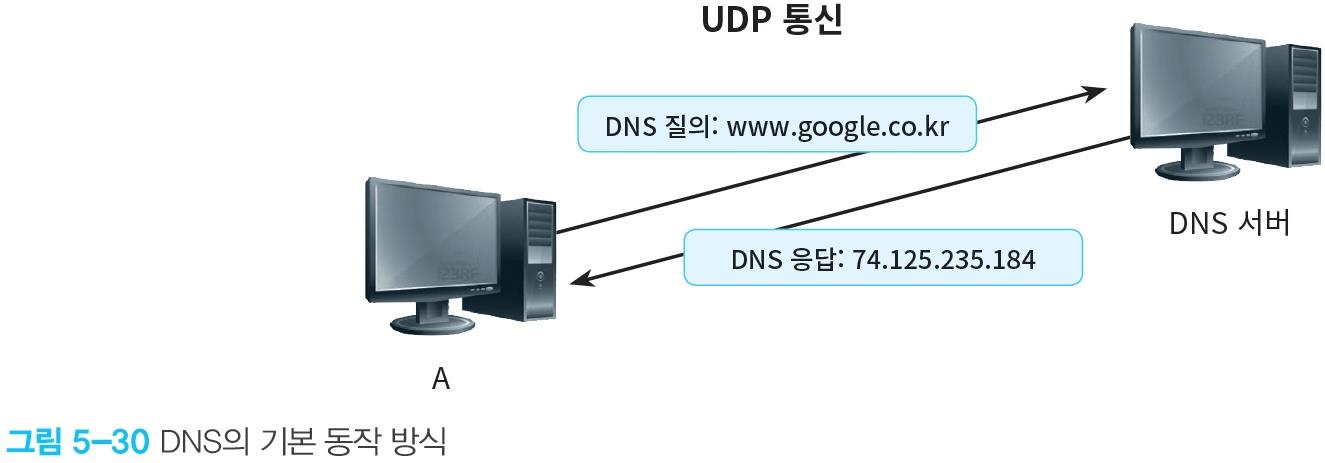

DNS 스푸핑

◦ DNS(Domain Name Service, 도메인 네임 서비스): 접속하려는 URL 주소 이름으로 IP 주소를 구하는 서비스

DNS 캐시 포이즈닝 - DNS 서버의 IP 주소 변조

DNS 캐시 포이즈닝공격의대비책

◦ DNS 서버의 소프트웨어 (예를들어bind) 의 최신버전으로 업데이트

◦ 외부에서 요청되는 DNS 질의에대해서는 DNS 서버가 순환 질의를 하지 않도록설정

◦ DNSSEC(Domain Name System Security Extensions) 사용

◦ 암호화하여 DNS 질의 및 응답전달

서비스 거부 공격

서비스 거부 (DoS: Denial Of Service) 공격

- 서비스가 정상적으로 제공되지 못하도록 방해하는 공격

- 공격의목적: 가용성(Availability)을 떨어트리는 것

◦ 대규모의 가짜 요청을 만들어서 공격 대상자의 시스템에 과부하를 일으킨다

◦ 분산 서비스 거부(DDoS: Distributed Denial Of Service) 공격: 공격자가 여러 곳에서

동시에 서비스 거부 공격을 하는 방법

TCP SYN 플러딩

◦ SYN 패킷을 대량으로 보내어 웹 서버의 네트워크 대역폭을 낭비해서 일반 사용자들이

웹 서버로 접속을 못 하게 만드는 공격 방법

- 신플러딩(SYN Flooding)이라고도함

◦ TCP의 3-웨이 핸드셰이킹(3-way Handshaking)의 특징을 악용하는 방법

➢ 처음의 두단계가 이루어진 다음에 송신자가 세번째단계인 ACK 패킷을 보내지 않음 → 수신자는

송신자가 ACK 패킷을 보낼때까지 계속 기다림

◦ 운영체제에서 설정된 최대시간까지 기다리는데 보통10초에서 1분정도

대응 방안

- 대기큐의 크기증가( 서버의가용성증가): 자원 증가의한계있음

- 최대접속 대기시간 감소: ACK 패킷이 2초 내에오지 않을때에 강제접속 종료

- 보안솔루션 적용: 침입 방지시스템(IPS: Intrusion Prevention Systems) 등

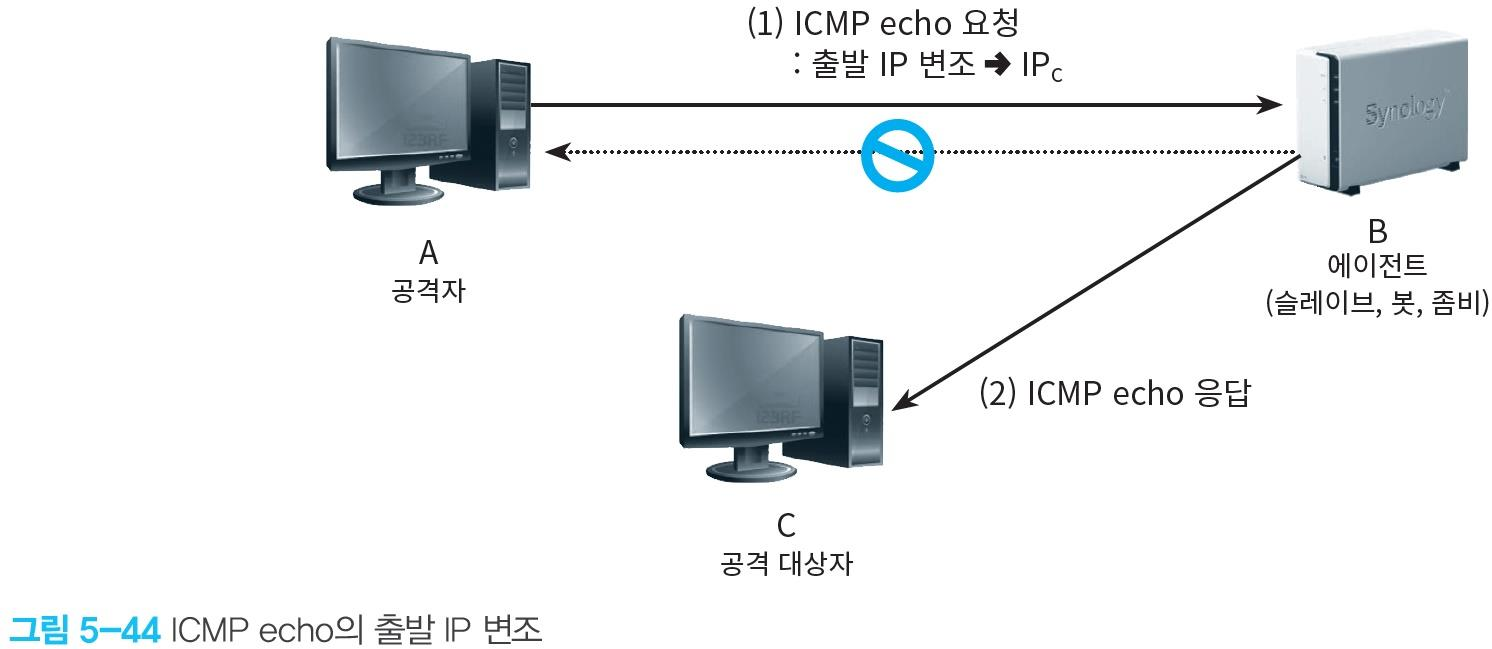

ICMP 플러딩: 스머프 공격

- 대량의 ICMP echo 응답을 만들어 공격

- 브로드캐스팅 방식으로 동작하는 ICMP 프로토콜의 특성을 악용

- ICMP echo의 출발 IP 변조

- 서비스거부 공격의 수단으로 사용되는 단말: 에이전트(Agent), 슬레이브(Slave), 봇(Bot), 좀비(Zombie)

분산 서비스 거부 공격의 구조

◦ 4가지 구성요소: 공격자, 공격 대상자, 에이전트, 마스터

IP 플러딩

◦ IP 플러딩: 서비스 거부 공격을 하기 위해 공격자가 IP 관련 내용을 변조하는 공격 방식

➢ 랜드(LAND) 공격: 출발지IP 주소를변조하는공격

➢ 티어드랍(Teardrop) 공격: IP 패킷의순서를변조하는공격

HTTP GET 플러딩

특정 웹페이지를 동시에 여러 에이전트가 요청하여 웹 서버가 이를 감당하지 못하게 만들어

서비스 거부를 일으키는 공격 방법

대처가 어려움: 정상적인 HTTP 요청 → 단순히 요청 자체를 거부해서는 안 됨

대응 방안: 임계치 기반의 방어 기법

특정IP에서임계치값을넘어서대량의HTTP GET 요청이지속

→ 해당 IP에서전달되는HTTP GET 요청 무시

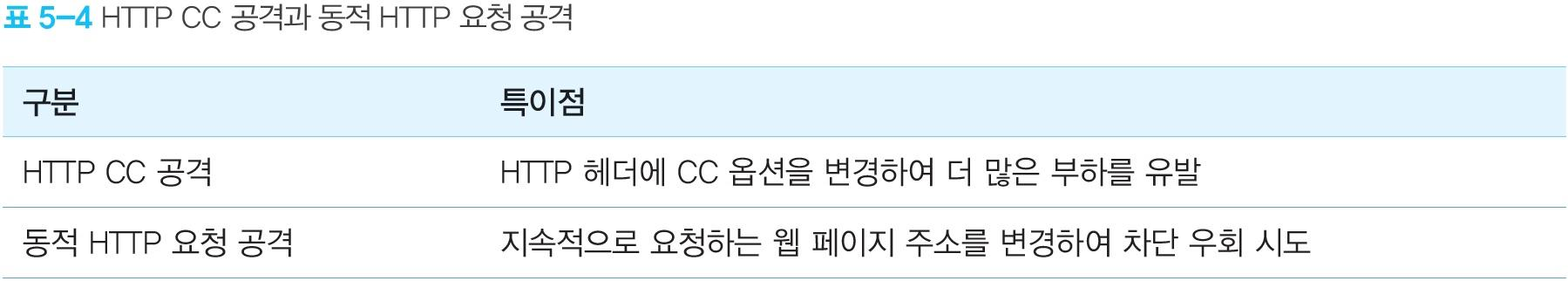

HTTP CC 공격과 동적 HTTP 요청 공격

HTTP CC 공격

➢ 더 많은부하를 발생시키기위해 HTTP 헤더의 CC(Cache-Control) 옵션값 사용

➢ 방어방법: 임계치 기반의 방어 기법

동적 HTTP 요청 공격

➢ 요청되는 웹 페이지주소가 동적으로 바뀌는 공격

➢ 매번 요청되는 웹 페이지의 URL 주소가 변경 → DDoS 공격인지 판단이 어려움

➢ 웹 페이지주소를기반으로임계치를적용하는것이어려움

◦ 단, 출발지 IP 주소는동일

◦ 출발지IP 주소 기반의 임계치 기반의 차단 정책

◦ 특정IP가 짧은시간 내에 많은 요청을 할 경우 이를 차단

'3-1 > 정보보안' 카테고리의 다른 글

| 정보보안 기말고사 정리 (1) | 2024.06.06 |

|---|---|

| 정보보안 중간고사 정리 (1) | 2024.04.19 |

| 정보보안 5주차 정리 - 네트워크 보안 (2) | 2024.04.03 |

| 정보보안 4주차 정리 - 클라우드 활용 (1) | 2024.03.26 |

| 정보보안 3주차 정리 - 클라우드 기술 (0) | 2024.03.20 |